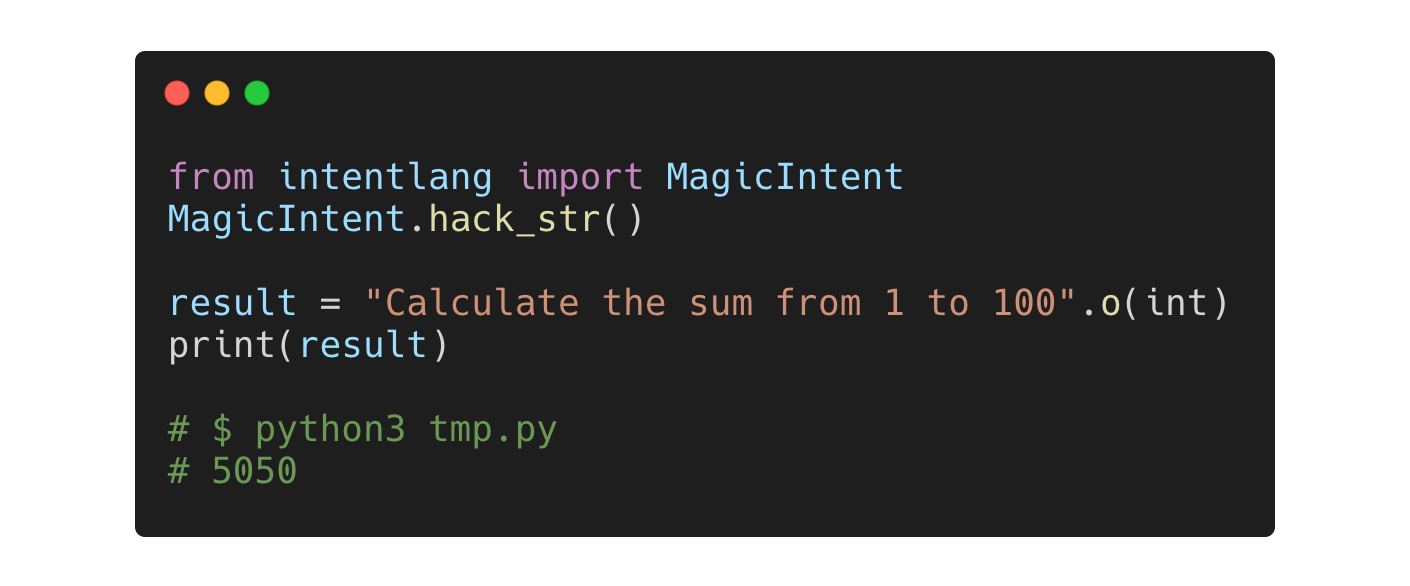

为了创造 AI-native programming language, 我 hack 了 CPython 的 str

上一篇文章 《IntentLang:以第一性原理与意图工程重建 AI Agent》 刚发布没几天,就收到很多师傅的反馈说晦涩难懂。我重新审视了一下,确实文章直接以我个人的视角去描述了很多只有我自己在做 Agent 开发时遇到的痛点,另外我文中举的例子又太过简单,不足以描述我到底在用 IntentLang 解决什么样的问题。而且也用了 AI 进行润色,确实让文章比较抽象。

另外就是大多数人其实不关注什么是 LLM 的原始推理结果,什么是模型厂商在此之上对外提供的 API 协议封装,支持工具调用的模型究竟和普通模型有什么不一样,Function Calling 到底是一种模型能力、协议约定还是运行时机制,让 LLM 看起来 “拥有记忆” 的本质究竟是什么,在应用层又该如何实现。

但我还是不想放弃介绍 IntentLang,于是我想到了一个很酷,也很 Geek 和 Hacker 的方法:直接在语言层面 “hack” Python,让字符串本身成为一个可执行的 Intent,贯彻人类意图就是一等公民。

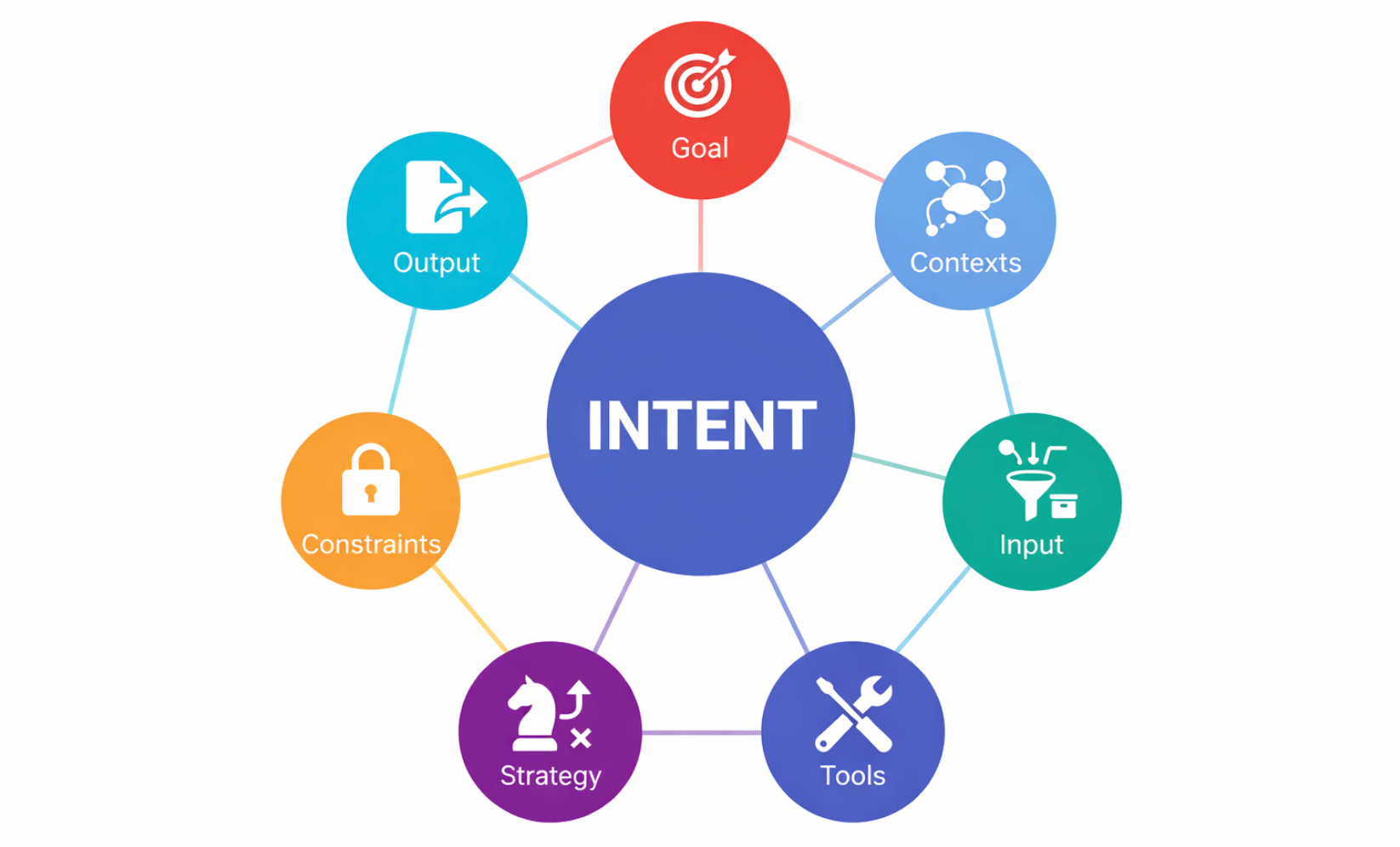

而这么做之后,IntentLang 也似乎向 ANPL(AI-native programming language)又更近了一步。